Như các bạn đã biết thì gần đây có một loại virus, mã độc tống tiền mang tên Ransomware WannaCry đang làm chấn động cả thế giới internet. Mức độ nghiêm trọng của nó thì không cần phải bàn cãi thêm nữa, trên các diễn đàn, báo chí, thời sự… đã nói rất nhiều về loại virus cực kỳ nguy hiểm này rồi.

Ransomware WannaCry có sức lan tỏa rất nhanh với quy mô toàn cầu và nó chủ yếu đánh vào các cơ quan nhà nước, các tổ chức, doanh nghiệp lớn… Nói như vậy chứ bạn đừng nghĩ là nó sẽ trừ bạn ra nhé, loại virus này đã có mặt tại Việt Nam rồi đó, và theo các chuyên gia bảo mật bên BKAV thì có khoảng 52% máy tính tại Việt Nam có thể sẽ bị nhiễm Ransomware WannaCry.

Máy tính bị nhiễm Ransomware WannaCry sẽ như thế nào ?

Một khi máy tính bị nhiễm Ransomware WannaCry thì toàn bộ các file như (Word, Excel, exe, rar…) đều bị mã hóa và không thể mở ra được. Điều này sẽ vô cùng nguy hiểm cho những máy tính server hệ thống, các máy tính có chứa nhiều dữ liệu quan trọng.

Không những tống tiền người dùng, loại virus này còn tấn công vào máy tính của các bệnh viện, trường học, sân bay… điều này không những thiệt hại về tiền và còn có thể ảnh hưởng đến mạng sống của rất nhiều người nữa.

Nếu như máy tính của bạn đã bị nhiễm Ransomware WannaCry thì tại giao diện chính của màn hình máy tính sẽ xuất hiện một thông báo như thế này:

Đại loại là nó yêu cầu bạn trả tiền chuộc cho nó, nói chung mức chuộc giao động từ 300 – 600 $ thông qua hình thức giao dịch là đồng Bitcoin. Sau khi trả tiền cho hacker thì dữ liệu của bạn sẽ được giải mã.

Note: Nếu như máy tính của bạn không có dữ liệu gì quá quan trọng thì bạn có thể Format toàn bộ ổ cứng đi, chấp nhận mất dữ liệu để làm sạch máy tính.

Kiểm tra xem máy tính có bị nhiễm mã độc hay không ?

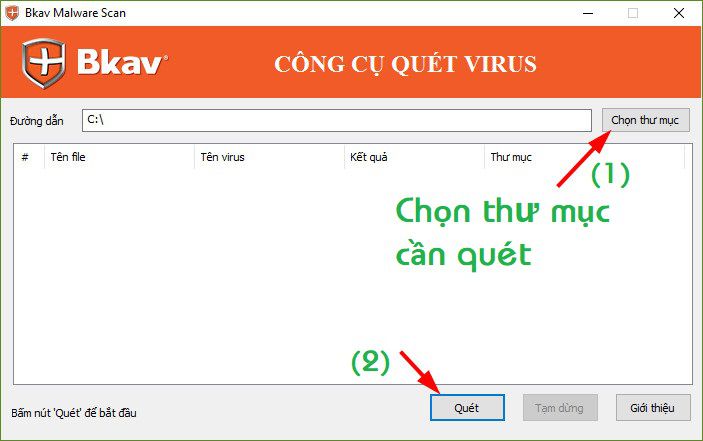

Mới đây thì công ty bảo mật BKAV đã tung ra một phần mềm giúp phát hiện máy tính đã của bạn đã bị nhiễm phần mềm độc hại này hay chưa. Bạn có thể vào đây để tải về => sau đó chạy luôn để quét kiểm tra nhé.

Nguyên nhân khiến máy tính bị nhiễm Ransomware WannaCry ?

Có vô số nguyên nhân khiến máy tính của bạn bị nhiễm Ransomware WannaCry nhưng phải kể đến những nguyên nhân chính như sau:

- Hacker chủ yếu khai thác các lỗ hổng bảo mật từ Windows, các bản Crack phần mềm … Đúng như mình đã nói với các bạn trong bài viết trước đó, đúng là không ai cho không ai cái gì đâu nhé ” Lý do bạn nên hạn chế sử dụng phần mềm Crack và bẻ khóa phần mềm ? ”

- Nhúng mã độc vào trang trang web có nhiều người truy cập, các trang web sex, các trang chia sẻ phần mềm lậu không có bản quyền…

- Do bạn nhấn vào các đường link lạ trong email, facebook,.. hoặc cũng có thể bạn bị bạn bè gửi link Troll. Bạn hãy tham khảo thêm bài viết này để có thêm kinh nghiệm: 13 lưu ý bạn PHẢI BIẾT để luôn được an toàn trên internet

- Mã độc Ransomware có khả năng lây lan qua mạng LAN, có nghĩa là chỉ cần 1 máy tính trong mạng LAN bị thì tất cả đều có khả năng bị lây nhiễm, nếu như chưa cập nhật các bản vá lỗi trước đó.

Cách phòng tránh và hạn chế rủi ro bị nhiễm Ransomware WannaCry

Vâng, và sau đây mình sẽ chia sẻ kinh nghiệm để hạn chế đến mức thấp nhất khả năng bị nhiễm loại mã độc này.

- Cập nhật bán vá lỗi Windows ngay lập tức. (Link bên dưới)

- Bạn không nên thực hiện các giao thức RDP và SMB từ internet.

- Không vào các trang web đen, các trang web không rõ nguồn gốc…. tuyệt đối không nhấn vào các đường link mà có đuôi là .hta nhé.

- Nếu như trong cùng một mạng LAN, có những máy tính cũ như Windows XP, Vista thì hãy ngắt kết nối khỏi các máy tính đó.

- Xóa các cookies, lịch sử duyệt web … để tránh bị hacker khai thác thông tin và đánh cắp tài khoản ngân hàng. Bạn có thể sử dụng phần mềm Ccleaner để làm việc này.

- Hãy bật Windows Update lên để cập nhật các bản vá lỗi (Xem thêm tại đây !)

- Cài phần mềm diệt virus vào máy tính, nếu như có điều kiện thì bạn có thể mua các phần mềm có bản quyền như BKAV, Kaspersky, Bitdefender…. còn không thì vào đây để tải và cài đặt một phần mềm diệt virus miễn phí cho máy tính.

- Kích hoạt lại tường lửa và các dịch vụ bảo mật có sẵn trên hệ điều hành Windows.

- Sao lưu tất cả các dữ liệu quan trọng và upload nó lên các dịch vụ lưu trữ đám mây để phòng trường hợp máy tính bạn bị nhiễm.

Tải các gói cập nhập Windows từ Microsoft

Như các bạn đã biết thì Microsoft đã khai tử Windows XP từ năm 2014 rồi mà nay còn cung cấp bản vá lỗi thì bạn phải tưởng tượng mức độ nghiêm trọng của nó như thế nào rồi nhé.

1. Windows Server 2003: Link tải về bản 32-bit / Link tải về bản 64-bit

2. Windows XP SP3 32bit: Link tải về

3. Windows XP Embedded SP3 32bit: Link tải về

4. Windows XP SP2 64-bit: Link tải về

5. Windows 7: Bản 32-bit / Bản 64-bit

6. Windows 8: Bản 32-bit / Bản 64-bit

Link bản cập nhật Windows (tất cả các phiên bản): Link từ Microsoft

=> Sau khi tải về thì bạn hãy cài đặt nó vào máy tính để cập nhật nhé. Đối với các bản Windows cũ như Windows XP, 7, 8… thì bắt buộc bạn phải cài các bản vá lỗi bên trên, vì đợt tấn công lần này chủ yếu hacker khai khác lỗ hổng của hệ điều hành Windows, chính vì thế bạn phải chắc chắn rằng hệ điều hành phải được cập nhật vá lỗi trước đã rồi mới làm các phương pháp bảo mật khác sau đấy nhé.

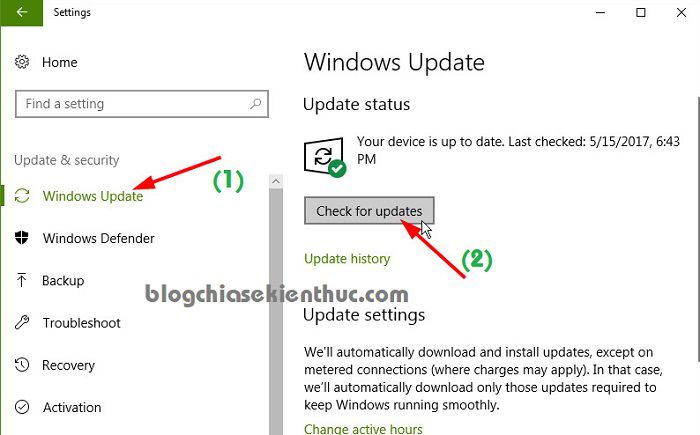

Đối với hệ điều hành Windows 10 thì loại mã độc này dường như vô hại bởi vì nó ít lỗ hổng hơn, nói chung đối với Win 10 thì bạn hãy bật tính năng Update và check update thường xuyên là được.

Thực hiện:

Nhấn vào nút Start => chọn Settings.

Tiếp theo bạn hãy chọn lần lượt các bước như sau: Update & Security => Windows Update => sau đó nhấn vào Check for updates để tiến hành cập nhật bản vá mới nhất.

Đọc thêm:

- Có nên tắt tính năng Update Windows 10 không ? Thảo luận ngay…

- [Tips] Hướng dẫn sửa lỗi check update Windows 7 thành công 100%

Các cách chống mã độc Ransomware khác

1. Vô hiệu hóa và mã hóa giao thức SMBV1

Thực hiện:

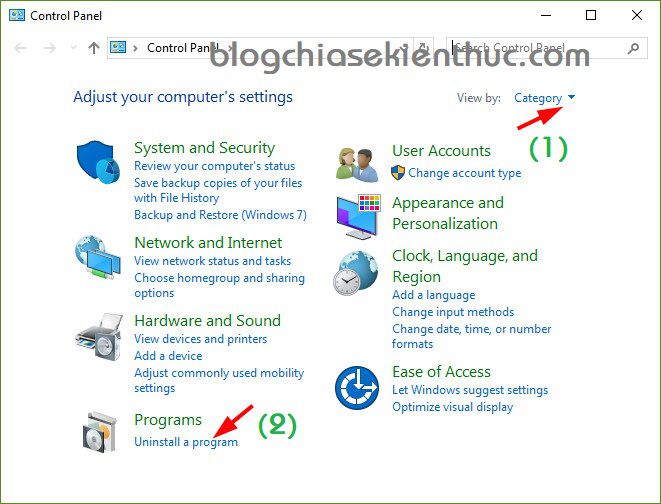

Mở hộp thoại Run (Windows + R) => nhập vào lệnh control => Uninstall a Program

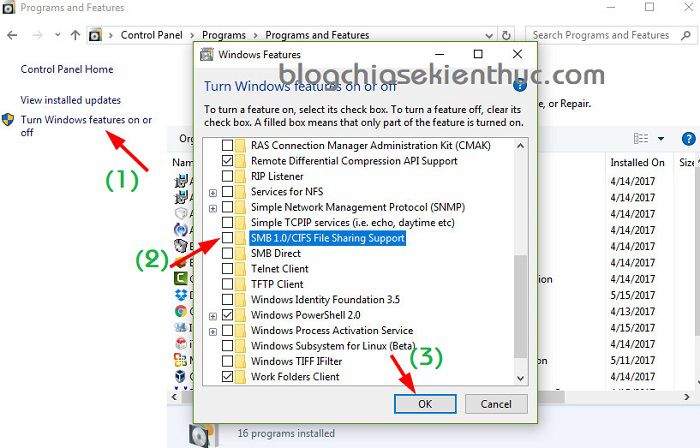

Tiếp tục nhấn vào Turn Windows features on or off => một cửa sổ mới xuất hiện, bạn hãy bỏ tích ở dòng SMB 1.0/CIFS File Sharing Support => nhấn OK để đồng ý.

Ngoài ra, nếu không muốn tắt bạn có thể mã hóa giao thức SMBV1 bằng cách như sau:

Thực hiện:

Chạy cmd với quyền admin => nhập lệnh bên dưới sau đó nhấn Enter để thực hiện.

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Tips: Bạn có thể tham khảo thêm cách vô hiệu hóa SMBv1 bằng dòng lệnh trên các phiên bản Windows tại đây (hướng dẫn bởi Microsoft nên bạn có thể google dịch nếu không hiểu.)

2. Sử dụng 1 trong các công cụ sau đây để phòng chống mã độc

- Phần mềm chống mã độc RansomeFree / Tải về tại đây

- Công cụ chống mã độc của Kaspersky Anti Ransomware Tool / Tải về tại đây

- Công cụ Malwarebytes Anti-Ransomware Beta / Tải về tại đây / Xem giới thiệu tại đây

- Công cụ Enhanced Mitigation Experience Toolkit (EMET) của Microsoft / Tải về tại đây

3. Chặn (Block) các cổng (Port) mà mã độc dùng để tấn công

Bạn hãy tạm thời khóa (block) tất cả các dịch vụ đang dùng cổng 445, 137, 138, 139 đi nhé. Chúng ta sẽ chặn các cổng này thông qua tường lửa (Firewall) của hệ điều hành Windows.

Lưu ý: Nếu như máy tính của bạn không cài phần mềm diệt virus nào hoặc là sử dụng trình diệt virus có sẵn trên Windows (Windows Defener ) thì hãy làm theo cách bên dưới. Ngược lại, nếu như bạn đang sử dụng một phần mềm diệt virus của hãng thứ 3 thì hãy vào phần cấu hình tường lửa của phần mềm diệt virus đó để thực hiện nhé.

Thực hiện:

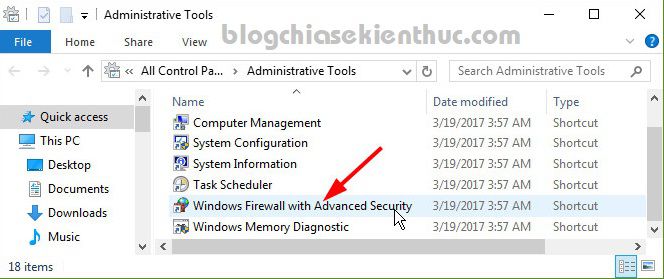

+ Bước 1: Truy cập vào Control Panel bằng cách => mở hộp thoại Run (Windows + R) => nhập lệnh control => nhấn Enter => để kiểm View by là Large icons => chọn Administrative Tools như hình bên dưới.

+ Bước 2: Nhấn đúp chuột vào dòng tính năng ” Windows Firewall with Advaced Secrurity ”

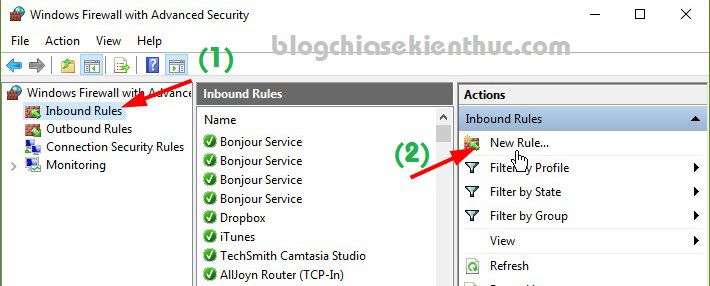

+ Bước 3: Một cửa sổ hiện ra => nhấn vào Inbound Rules => chọn New Rule...

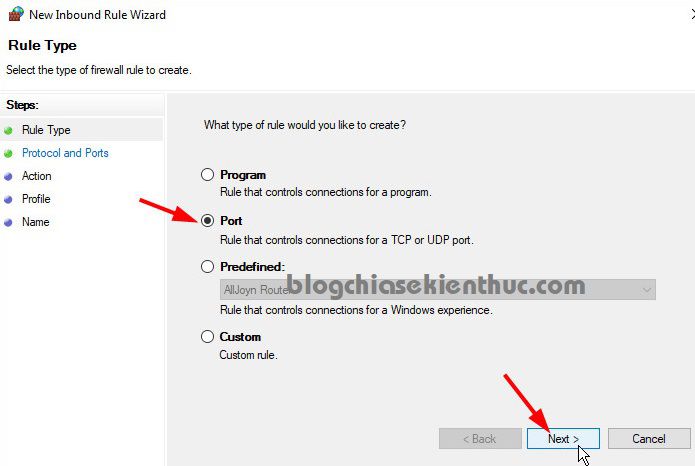

Bước 4: Tích vào dòng Port => nhấn Next để đi tiếp.

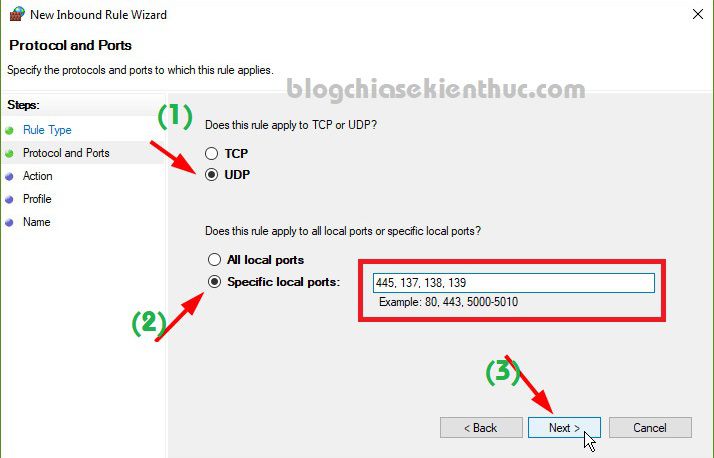

+ Bước 5: Tích chọn UDP => tích tiếp vào lựa chọn Speccific local ports => nhập các port mà bạn muốn chặn vào đây.

Ví dụ mình muốn block các cổng như 445, 137, 138, 139 thì mình sẽ nhập như hình bên dưới, sau đó nhấn Next.

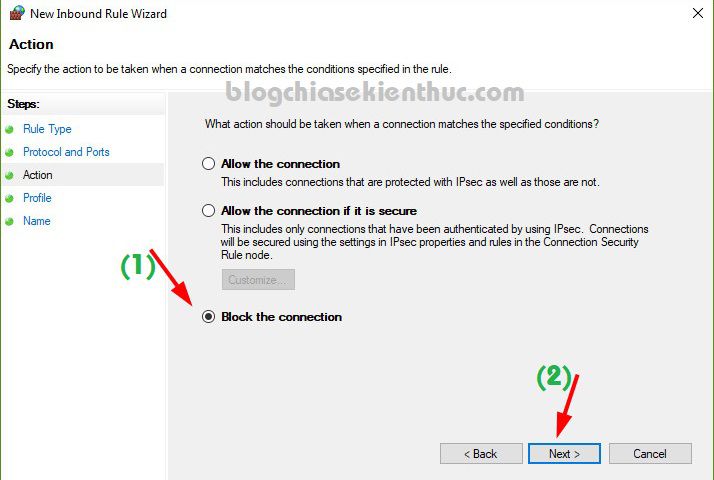

+ Bước 6: Tích vào dòng Block te connection => nhấn Next.

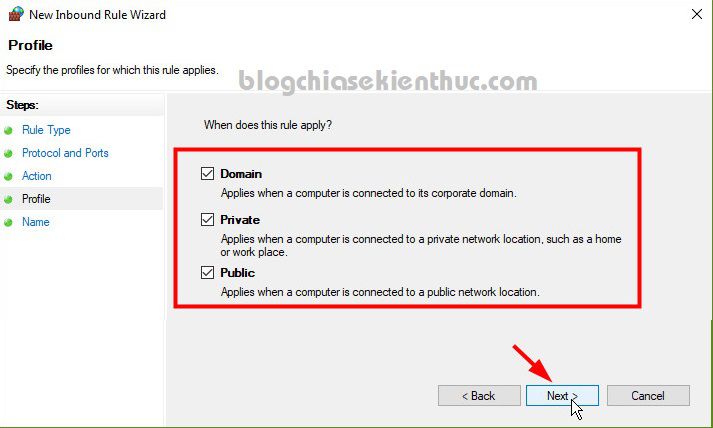

Ở cửa sổ tiếp theo bạn hãy tích chọn hết như hình dưới => nhấn Next để tiếp tục.

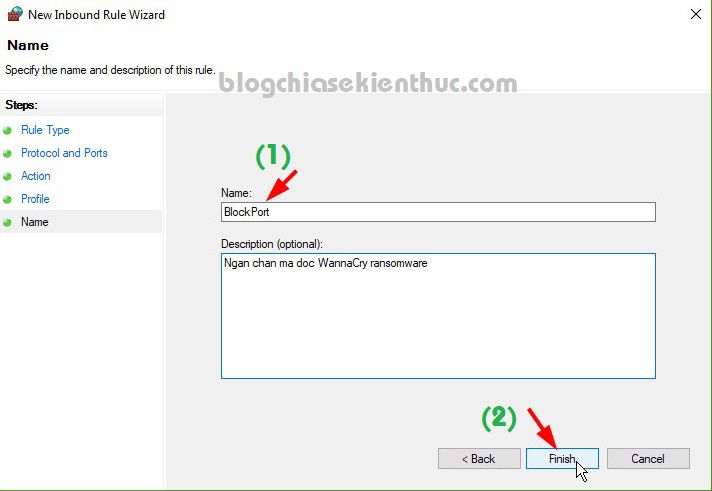

+ Bước 7: Bước cuối cùng là bạn hãy đặt tên cho Rule mà bạn vừa tạo => nhấn Finish để kết thúc. Vậy là xong rồi đó.

Okey, giờ bạn hãy lặp lại Bước 5 ở bên trên, nhưng thay vì tích chọn UDP thì bạn hãy chọn là TCP. Các bước còn lại hoàn toàn tương tự nhé.

Lời kết

Trên đây là những kinh nghiệm của mình về cách phòng tránh mã độc tống tiền Ransomware WannaCry. Đây cũng là những cách mà mình thấy là hay và hiệu quả nhất, nếu như bạn còn phương pháp nào hay hơn nữa thì hãy chia sẻ kinh nghiệm của bạn cho tất cả mọi người học hỏi bằng cách comment phía bên dưới bài viết này nhé.

Đừng quên chia sẻ bài viết này cho bạn bè và người thân của bạn để không ai bị nhiễm virus tống tiền này nhé !

Hi vọng bài viết sẽ hữu ích với bạn, chúc các bạn thành công !

Kiên Nguyễn – Blogchiasekienthuc.com